ネットワーク・セキュリティー管理者のためのディストリビューション Network Security Toolkit

NSTの最新版は1.8.0、先月リリースされたばかりだ。前版がFedora Core 5をベースにしていたのに対し、新版では初めてFedora 8をベースにした。Linuxカーネルは2.6.25.6-27.fc8、デスクトップ環境はNSTにふさわしくFluxbox。作者のサイトからライブCDのISOまたはVMware仮想マシンの形でダウンロードすることができる。

ライブCDからNSTを起動すると、サービスとハードウェアの要件ごとにいくつか用意されているブート・オプションが表示される。デフォルトはdesktop/laptopで、NSTの全ユーティリティーを含み、USBサポートとシリアル・コンソールが付く。どの定義済みブート・オプションも、ネットワーク・インタフェースのためのDHCPサーバーがないと正常に機能しない。DHCPサーバーがない場合は、DHCPクライアント・オプションを外し、所要のブート・パラメーターを直接入力しなければならない。起動には1~2分かかる。セキュリティーのため、コマンドラインを使う前にrootパスワードを変更すること。これで準備完了、これ以降startxという簡単なコマンドでFluxboxを動かすことができる。

NSTはハードドライブにインストールすることもできるが、手順は少々厄介だ。しかし、エンタープライズ・ネットワークで利用する場合は、ネットワークの状態とセキュリティーを24時間監視するNSTステーションを常置する必要があるため、ハードドライブへのインストールは必須となる。

テストや運用に用いるマシンのリソースが豊富な場合は、柔軟性の高い仮想マシン形式を利用するとよい。ただし、欠点が1つだけある。VMwareが無線ネットワーク・アダプターを仮想マシン内にある通常のイーサネット・カードと見なすため、無線カードの使用が制限されるのだ。

詳細

Fluxboxデスクトップの見た目は非常に簡素だ。しかし、平易で簡潔なインタフェースに似合わず、ここから多くの強力なネットワーク・ツールを意のままに使うことができる。ネットワーク侵入テストと分析ツールではKismet、Snort、AirSnort、NMAP、Wiresharkが同梱されており、BackTrackの最新リリース(BT3)にも含まれていない人気の高い脆弱性スキャナーNessusさえある。ネットワーク状態の監視を支援するネットワーク監視ツールにはNagios、Argus、Zabbixなど。ネットワーク管理ツールのほかにも、電子メール(Pooka)、チャット(Pidgin)、Web閲覧(Firefox)、テキストとグラフィックスの編集と処理(ImageMagick、XPDF、Neditなど)、ウィルス対策(ClamAV)、ターミナル・コミュニケーション(GTKterm、Minicom)、リモート・デスクトップ(VNC、TSClient)、データ復元(cfdisk、Partition Image)などのためのアプリケーションが含まれている。驚いたことに、フリーのGPSナビゲーション・プログラムGPSDriveもあった。データベースはMySQLとPostgreSQLの両方が含まれており、さらには電子メール・サーバーが必要なときのためにSendmailも用意されている。

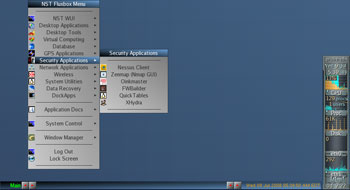

NSTに含まれているツールを使う場合、AJAXとJSONによるWebユーザー・インタフェース(WUI)から実行することもできるし、NST Fluxboxメニューから各ツールを選んで実行することもできる。特定のツールを実行するときは、デスクトップ上で右クリックしNST Fluxboxメニューを表示するのが便利だろう。メニューには、すべてのツールが目的別に分類され並んでいる。たとえば、システムの脆弱性を調べるためのGUIベースのツールはすべてSecurity Applicationsサブメニューにあり、Wiresharkなどのネットワーク全般に関するツールはNetwork Applicationsにある。NST Fluxboxメニューで少々気になるのは、一部のツールが複数のカテゴリーに現れる点だ。たとえば、ATermアプリケーションのショートカットはNST WUIにもDesktop Applicationsグループにもある。

GUIのないツールや設定にCLIを使うツールもWUIから扱うことができ、簡単に操作することができる。ツールは、スニフィング、監視、侵入テストなど目的別にグループ分けされた簡易なWUIから実行することもできるし、特定のツールを実行したい場合はカテゴリー分けされたツール・インデックスから実行することもできる。

WUIからツールを実行するのは簡単だ。ツールかタスクを選ぶと該当するページが開き、そこにあるボタンをクリックすると設定または実行のスクリプトが起動される。オプションを変更したいときは、そのツールに随伴する設定ファイルを編集するか、コマンド・パラメーターを入力する。いずれも容易だ。ツールのページには、そのツールの説明と使い方もある。

NSTの試用結果

利用可能なツールをすべて調べたあと、NSTステーションのプローブを設定し、オフィス・ネットワークに配備した。そして、使っていなかったDell PowerEdge 2500サーバーを引っ張り出し、ハードドライブへのインストール手順に従ってNSTをインストールした。マシンの仕様は、プロセッサーは1GHzのPentium III、RAMは768MB、10/100のNICが3枚、18GBのSCSIハードドライブが2台。

まずIPアドレスなどのオプションを設定し、SSH、HTTPS、VNCなどのサービスを起動した。このディストリビューションの主要機能の一つはWUIであるため、ntopツールとZabbixを設定し、ネットワーク・トラフィックとサーバー・ホストの状態を調べた。

ntopの設定は簡単だ。NST WUIを開きNetworkカテゴリーのリンクをクリックする。Monitorサブカテゴリーにあるntopをクリックすると設定ページが開く。監視対象のネットワークに接続されているNICを選び、必要であればほかのオプションを設定する(筆者の場合はデフォルトのまま)。そして、Startボタンをクリックしてntopを起動する。起動に使ったコマンドが表示される。前のページに戻りUse ntop interface (HTTPS)をクリックすると監視ページが開き、ネットワーク・トラフィック、そのタイプ(TCP、UDP、ARPなど)、トラフィックの送信元などがわかりやすく表示される。ネットワーク・トラフィックを監視するのに必要なのはクリック3回だけだ。

ホスト・マシンの状態を見るZabbixの設定はもう少し手間だ。ホストはサーバーまたはネットワーク・デバイスのいずれかで、Zabbixサイトからエージェントをダウンロードしてインストールしておく必要がある。ntopと同じサブカテゴリーからZabbix Server Managementを選択すると、設定ページが開く。Zabbixの実行にはmysqldサービスとntpdサービスが必要だが、それぞれのボタンをクリックするだけで起動することができる。それから、Zabbixサービスを起動する。Zabbixのページでホストを検索または追加すると監視が始まる。

Securityの下のWUIインデックスにあるSnortを起動すると、ネットワークのセキュリティー状況を一覧することができる。まず、適切なネットワーク・インタフェースを選ぶ。筆者の場合は、ファイアウォールの前に接続されているものを選んだ。というのは、ほとんどの攻撃や侵入はインターネットから来るからだ。SnortのAcidインタフェースを使ってリポートを見ると、大量の警告があった。ファイアウォールがなければネットワークは止まっていただろう。

また、Nessusを使って、内部ネットワーク上にあるサーバーとワークステーションのセキュリティー状況も調べてみた。脆弱な個所が見つかったが、NSTにはNessusのライセンスが含まれていないので、これ以上詳細なリポートはない。

意のままに操作できるセキュリティー

NSTにはネットワークの監視・分析・セキュリティーのためのアプリケーションがバランスよく含まれており、これだけでネットワークの監視とセキュリティーに是非ともほしいツール群が揃う。必要なのは、それを実行するための旧式サーバーだけだ。しかも、WUIを使えばLinux環境(特にCLI)に慣れていない管理者でもオープンソース・ネットワーク・ツール群を容易に活用できる。筆者も、常用のパーソナル・ツールキットに加えようと思っているところだ。